23 de Julio, 2021

23 de Julio, 2021

¿Qué es un escáner de vulnerabilidades?

Es un software que nos permite identificar vulnerabilidades conocidas en los distintos servicios o

aplicaciones instalados en los equipos de cómputo de una empresa.

La forma en la que trabajan estos escáneres es comparando los servicios y sus versiones instaladas en nuestros

equipos informáticos con una base de datos propia del éscaner que contiene todas las versiones de los

servicios con algún tipo de vulnerabilidad conocida a la fecha. Al terminar el escaneo se muestra un reporte

con la información con todos los huecos de seguridad encontrados.

Existen diferentes tipos de analizadores en el mercado algunos de paga y otros gratuitos, en este artículo nos

enfocaremos en el escáner gratuito de código abierto perteneciente a la compañía “Greenbone” OpenVAS (Open

Vulnerability Assessment Scanner)

¿Qué es OpenVAS?

Es un escáner de vulnerabilidades de código abierto multiplataforma que cuenta con una aplicación web que nos permite realizar búsquedas de vulnerabilidades en uno o varios equipos dentro de una red. OpenVAS clasifica estas vulnerabilidades en tres categorías. Alto riesgo. Estas vulnerabilidades las representa de color rojo puesto que deben de tratarse de forma inmediata pues representan una brecha de seguridad grave, ya que son de fácil acceso y permiten al atacante tener un control total del equipo vulnerado. Medio riesgo. Se representan de color amarillo que nos indica que son amenazas que requieren mayor habilidad por parte del atacante para ser explotadas, requieran atención a corto o mediano plazo. Bajo riesgo. Son llamadas así puesto que el atacante solo puede tener acceso a información que le puede ser de utilidad para realizar futuros ataques. No requieren atención inmediata.

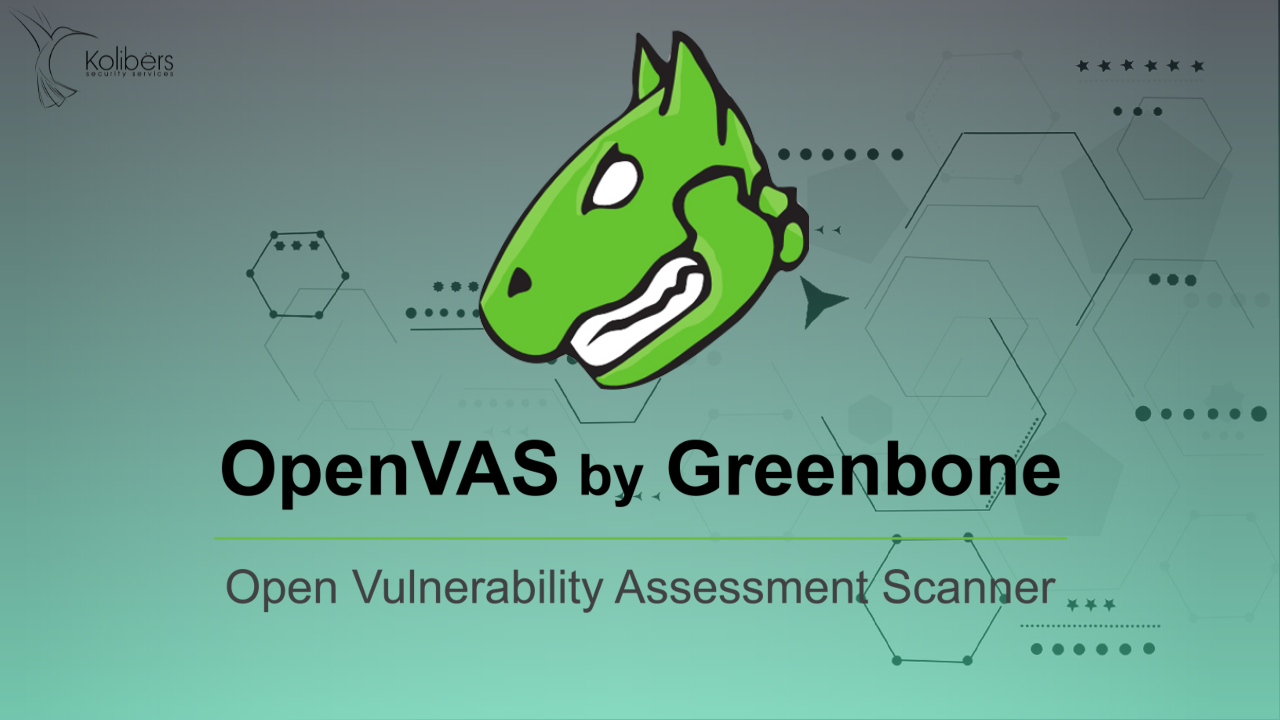

Arquitectura de OpenVAS

GVM(Greenbone Vulnerability Manager)

Es el componente principal de OpenVAS, usa la base de datos PostgreSQL para almacenar las configuraciones y

los escaneos que hagamos, además permite administrar usuarios y grupos para gestionar permisos y roles.

GSA (Greenbone Security Assistant)

El asistente de seguridad greenbone utiliza el protocolo https para conectarse a los servidores greenbone para

proporcionarnos una interfaz gráfica de usuario (GUI) que cuenta con todas las herramientas necesarias para

realizar los escaneos en busca de vulnerabilidades en nuestra red informática, para tener acceso a este

servicio será necesario conectarnos en el puerto 8090 con ayuda de un navegador.

Escáner principal.

Lleva a cabo búsqueda de vulnerabilidades con la ayuda de scripts denominados NVT (Network Vulnerability Test)

que contienen una lista de todas las vulnerabilidades conocidas en cada uno de los servicios que podamos tener

instalados en nuestros servidores y que nos muestra información detallada de las misma como lo son una breve

descripción y sugerencias para solucionarlo.

Instalación de OpenVAS en Kali-Linux

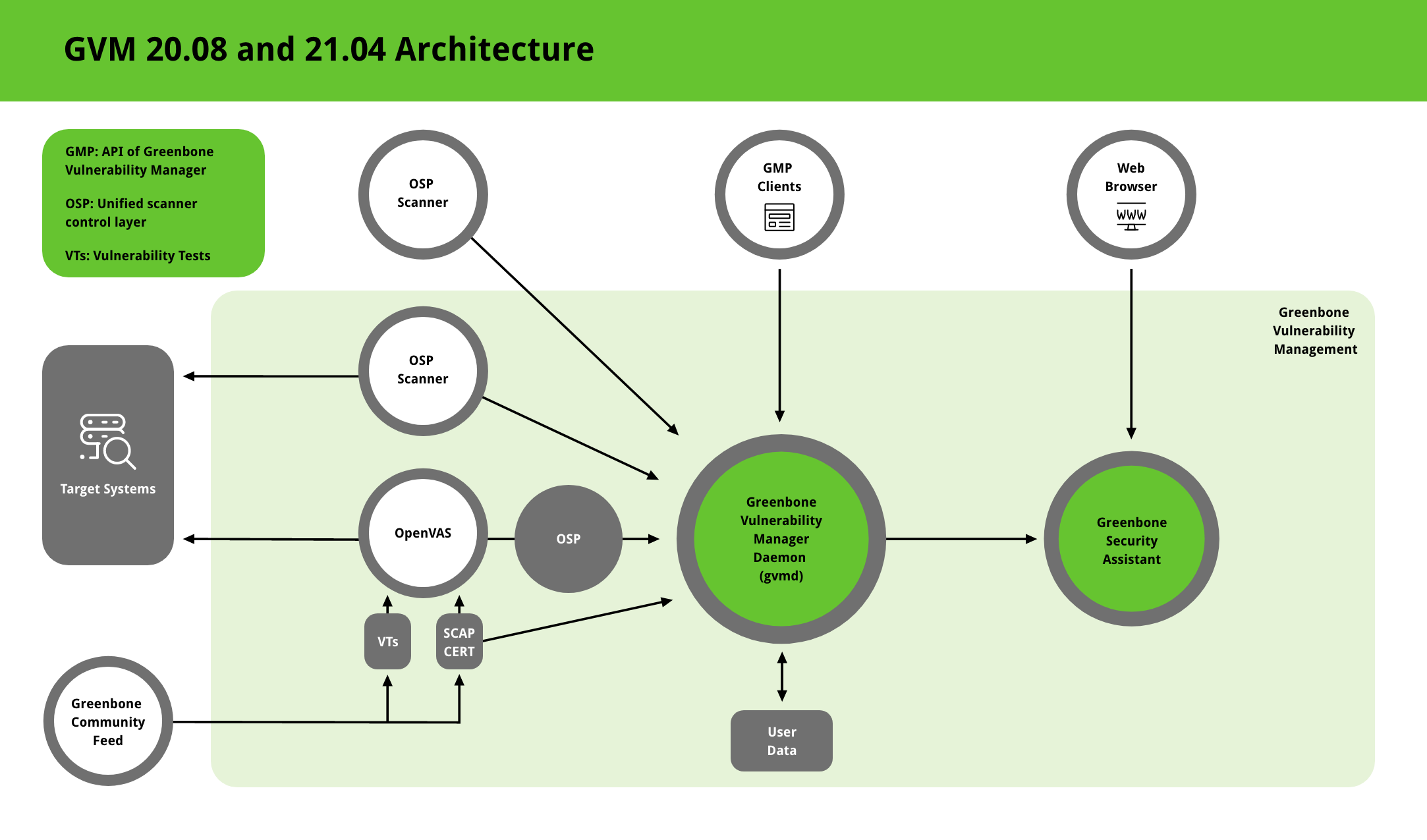

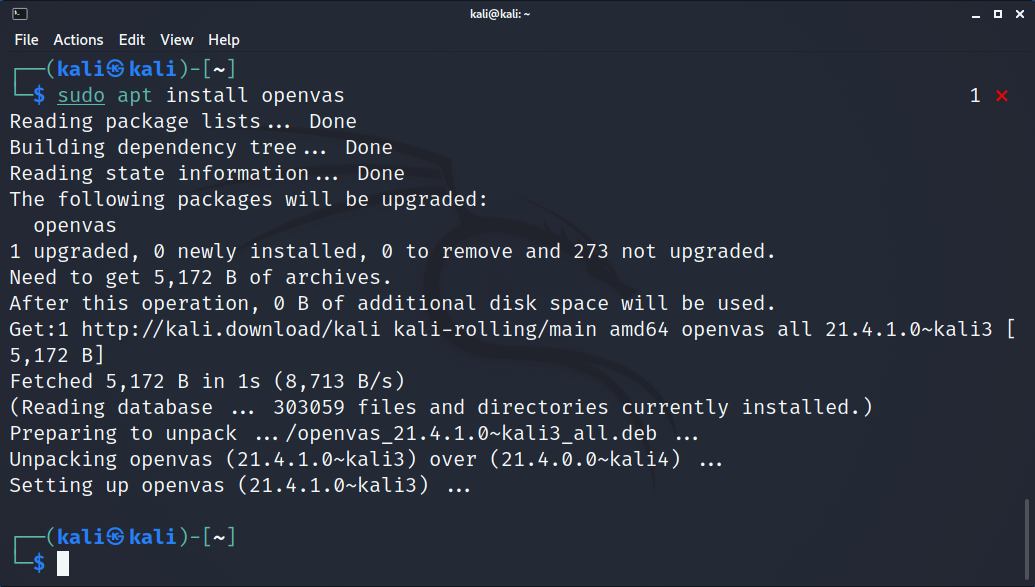

- Paso 1:

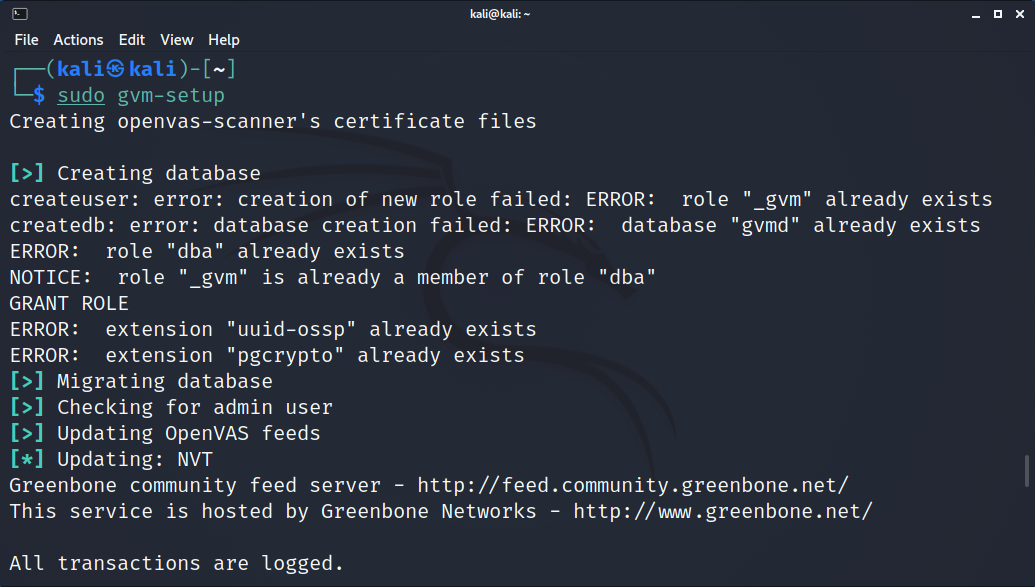

- Paso 2:

- Paso 3:

- Paso 3.1: Como podemos observar se crea una contraseña para el usuario administrador localizada debajo de Cheking default scanner

- Paso 4:

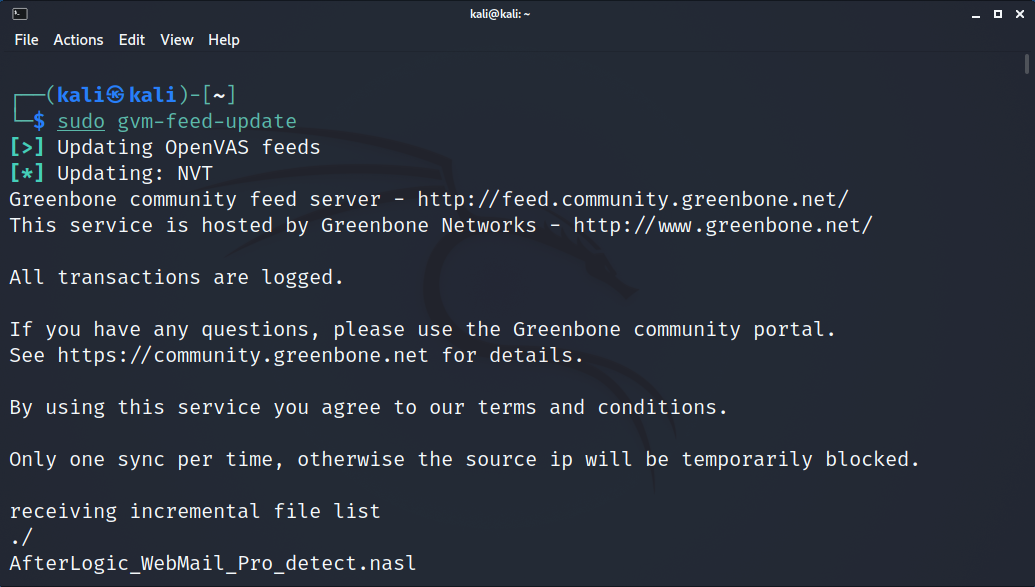

- Paso 5:

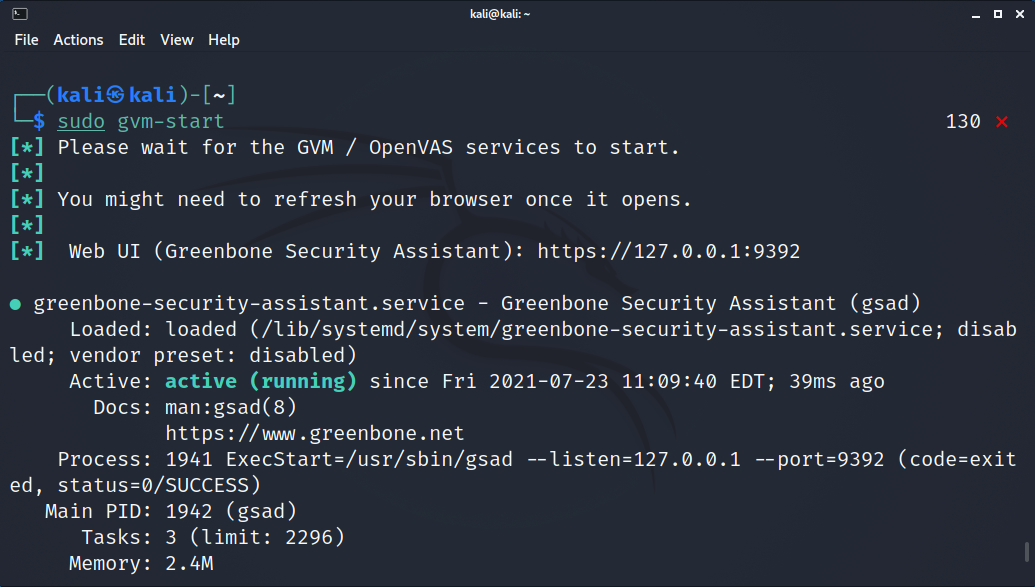

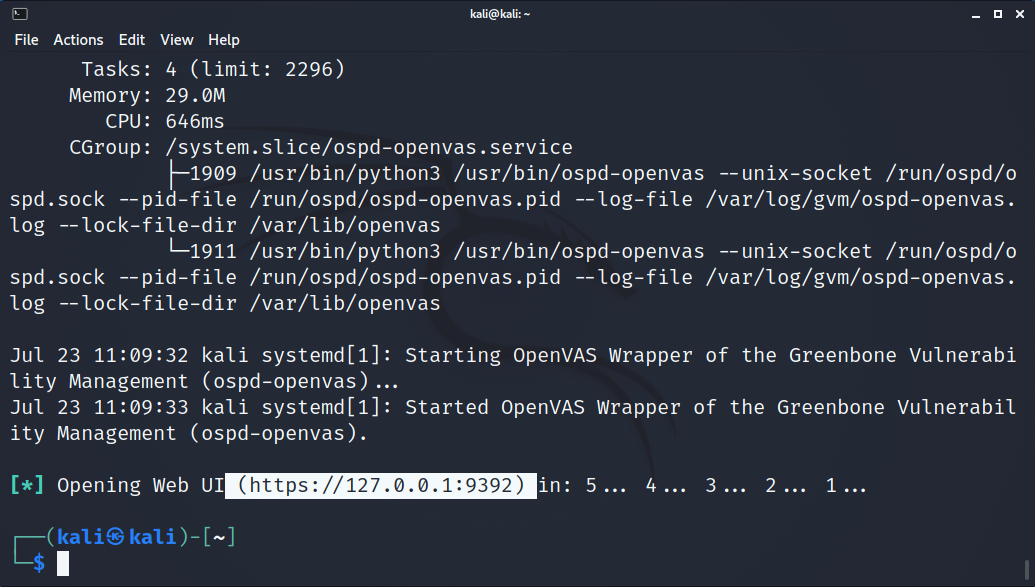

- Paso 5.1: Enseguida veremos que se despliega una URL para acceder a la aplicación desde el navegador de nuestra preferencia.

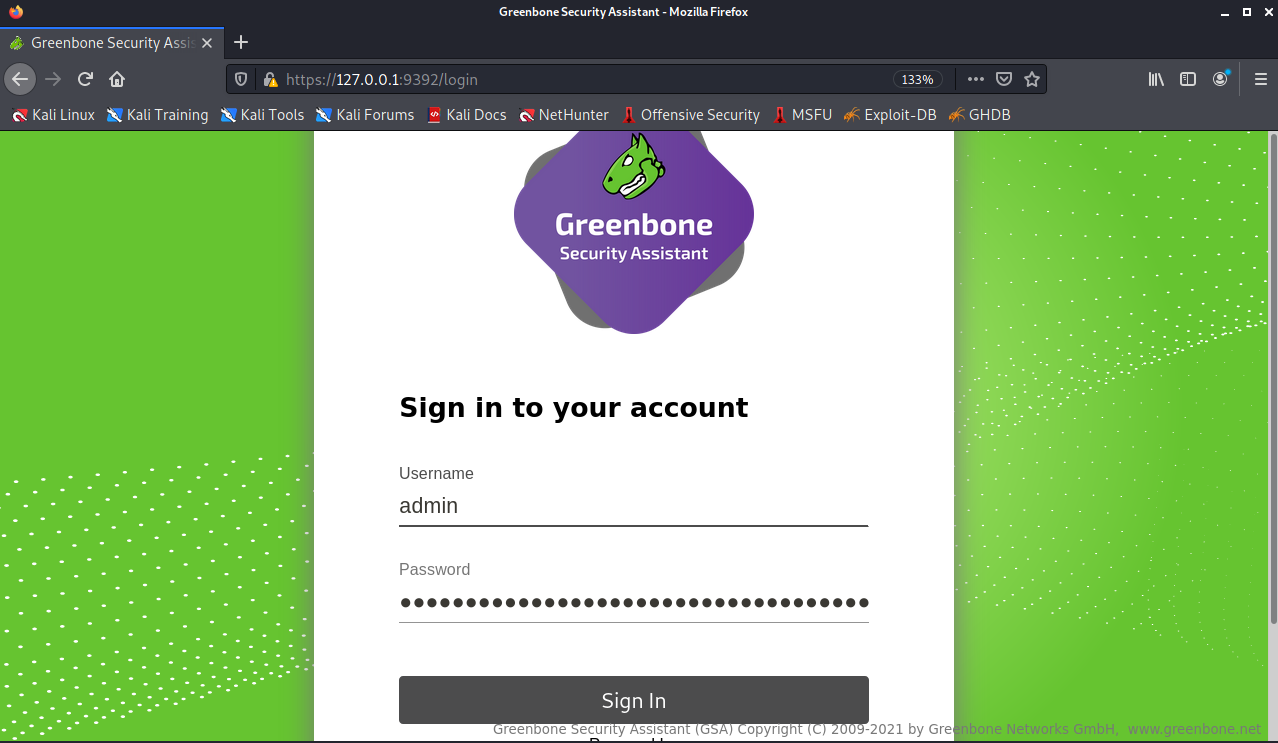

- Paso 6: Ingresamos nuestras credenciales:

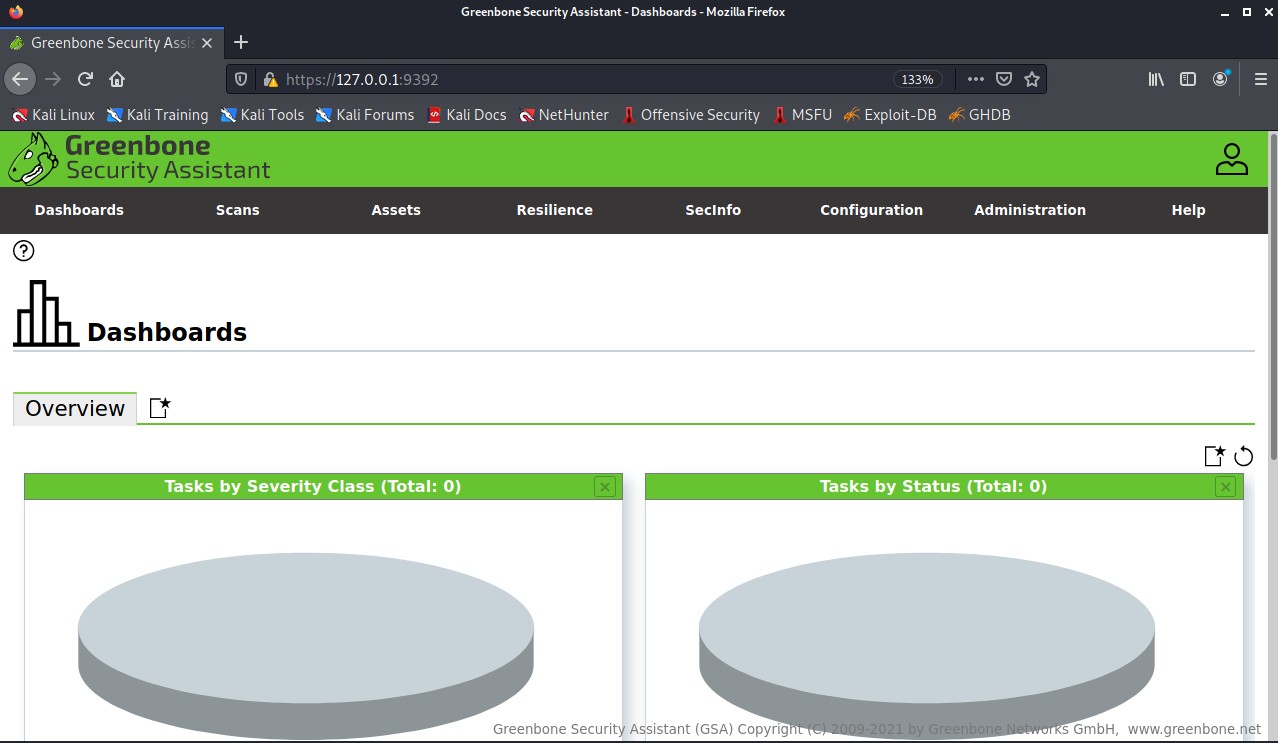

- Paso 7: A continuación se desplegará la aplicación gráfica como se muestra en la siguiente imagen.

Actualizamos nuestro sistema con los siguientes comandos:

sudo apt-get update && sudo apt upgrade

Instalamos OpenVAS con el comando:

sudo apt-get install openvas

Utilizaremos el comando gvm-setup que establecerá la base de datos que utilizará OpenVAS.

sudo gvm-setup

Actualizamos los paquetes con todas las vulnerabilidades encontradas recientemente:

sudo gvm-feed-update

Iniciamos el servicio con:

sudo gvm-start

Escáneo de vulnerabilidades con OpenVAS.

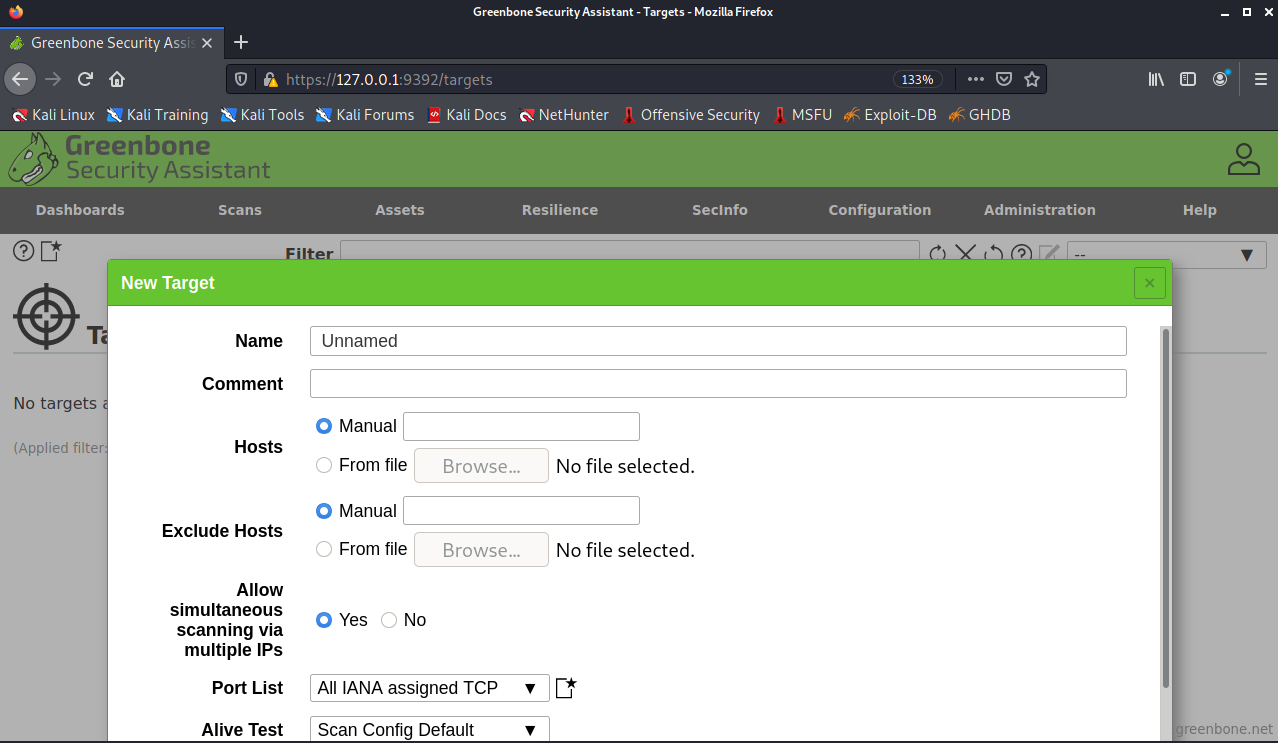

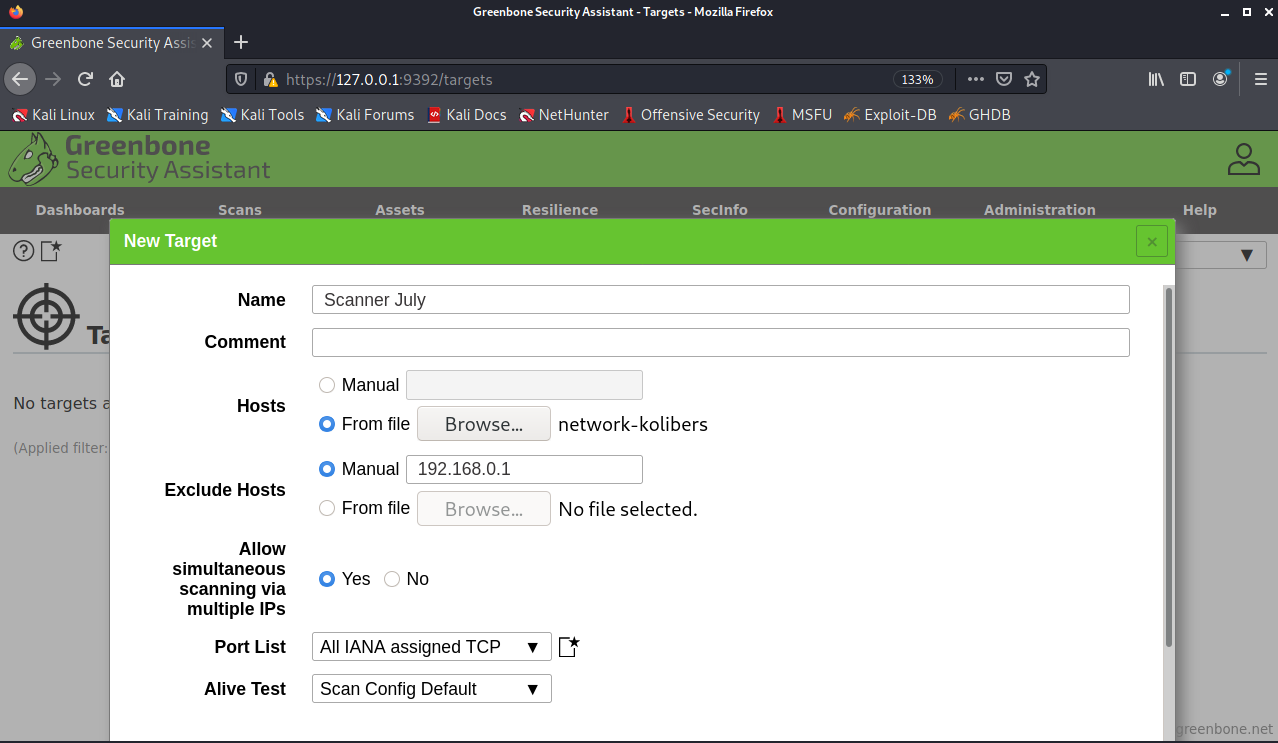

- Paso 1:

- Paso 2:

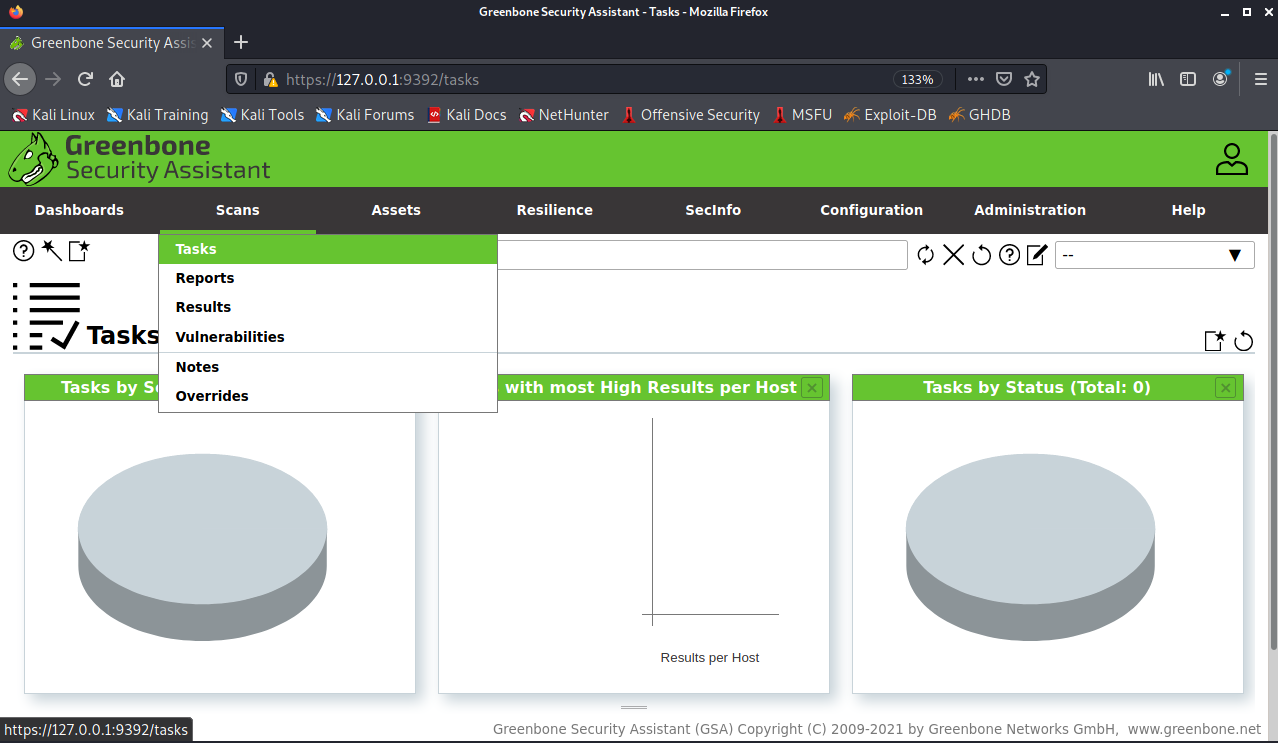

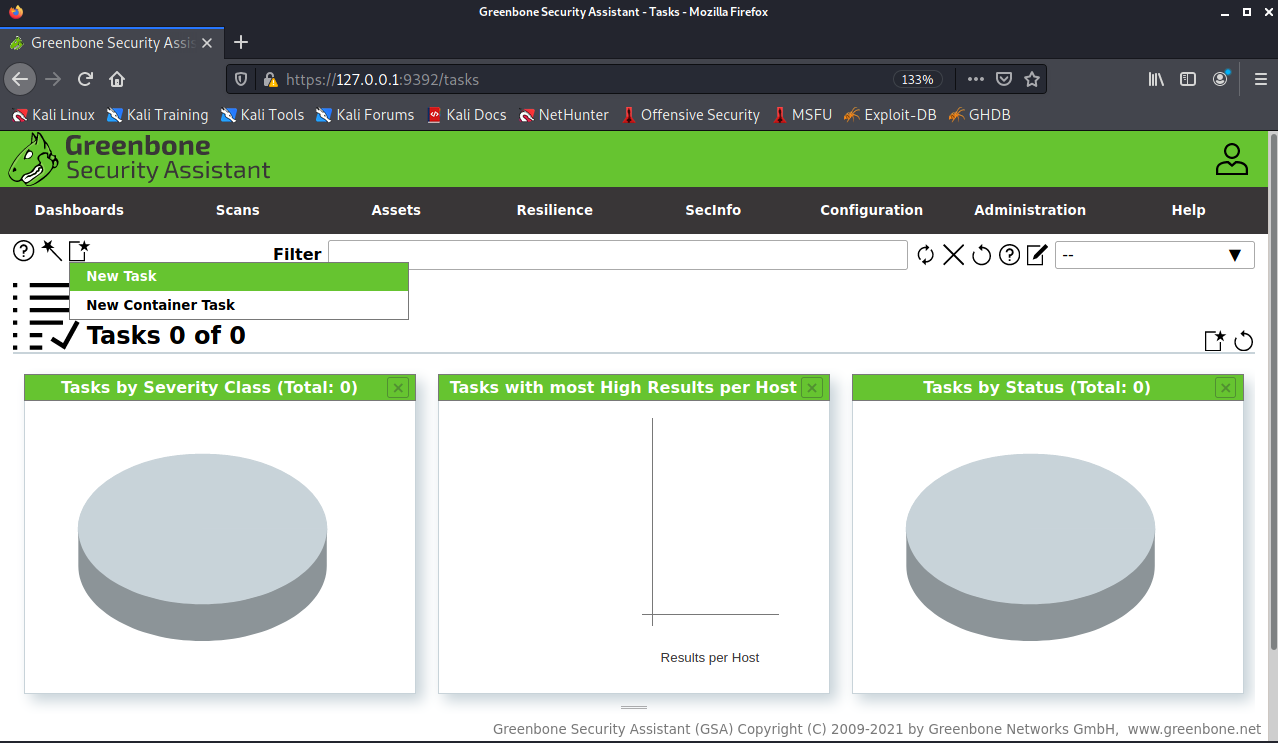

- Paso 3:

- Paso 4:

- Paso 5:

- Paso 6:

- Paso 7:

- Paso 8:

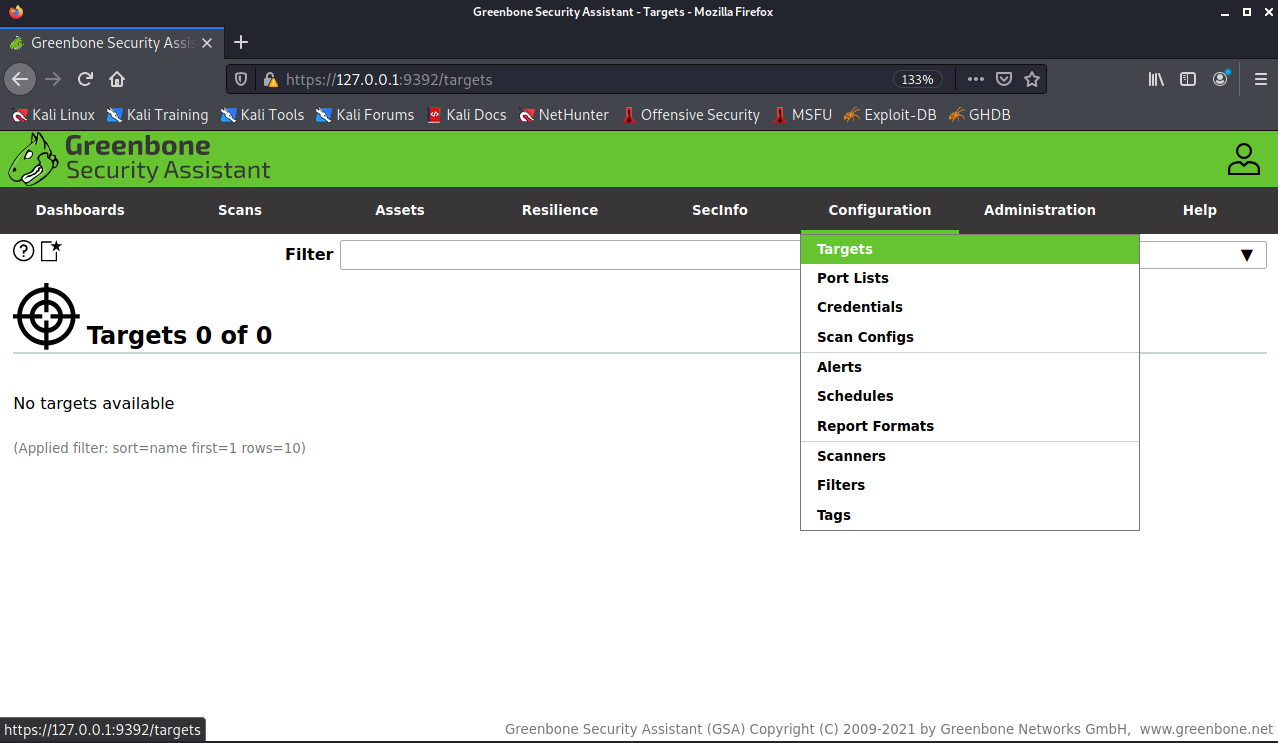

Realizamos la configuración del escaneo para ello nos dirigimos a la pestaña de configuración y damos clic en Target .

Damos click en la hoja con una estrella para ingresar la dirección ip de la computadora o red de computadoras a escanear.

-Ingresamos un nombre y descripción de nuestro escaneo con la finalidad de identificarlo de escaneos que hagamos en el futuro. - En la pestaña manual ingresamos la ip del objetivo a escanear -Elegimos el tipo de puertos a analizar pueden ser TCP, UDP o ambos -Si no queremos que un equipo dentro de un rango de IP’s sea analizado lo indicamos en la pestaña Exclude Host. -Guardamos los cambios.

Nos dirigimos a la pestaña Scans y damos click en task.

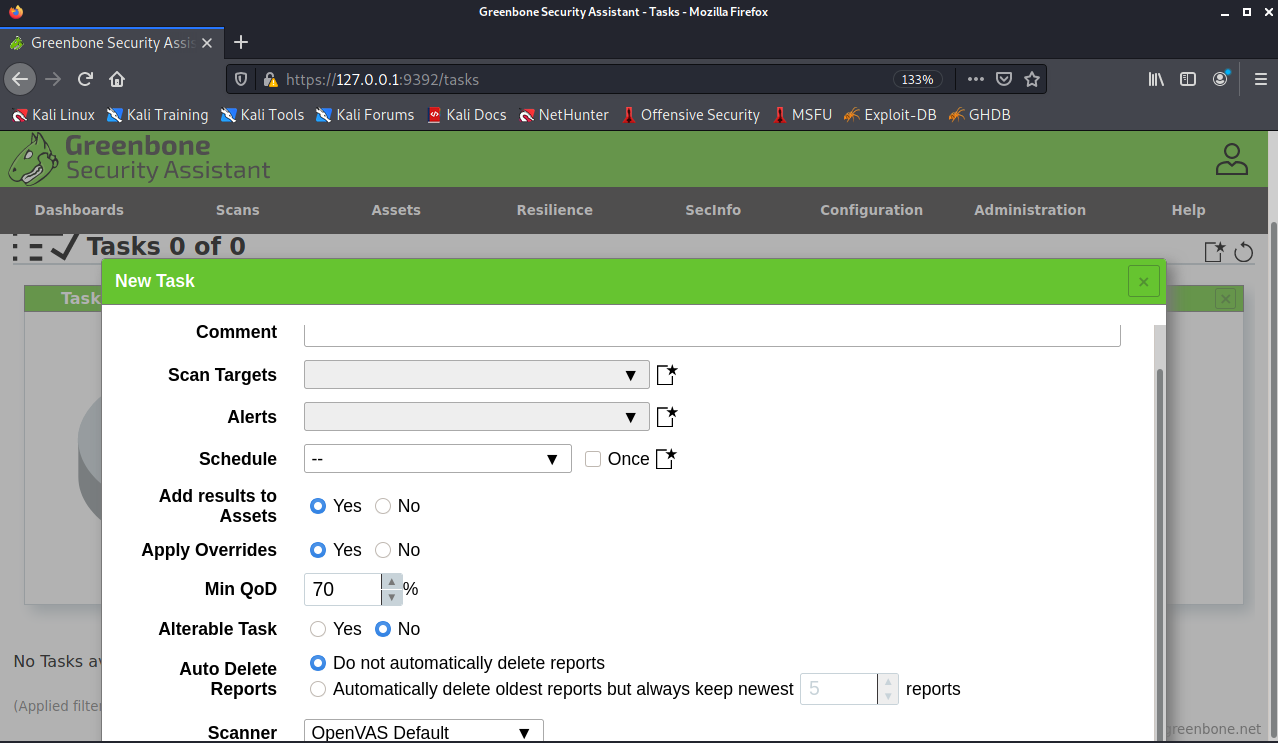

Procedemos a indicar el objetivo a escanear para ello nos dirigimos a la pestaña scan , procedemos a hacer un click en la hoja con una estrella y hacemos click en new task.

Escogemos el nombre que tendrá nuestro escaneo Seleccionamos el objetivo establecido en la pestaña configuration . Guardamos los cambios.

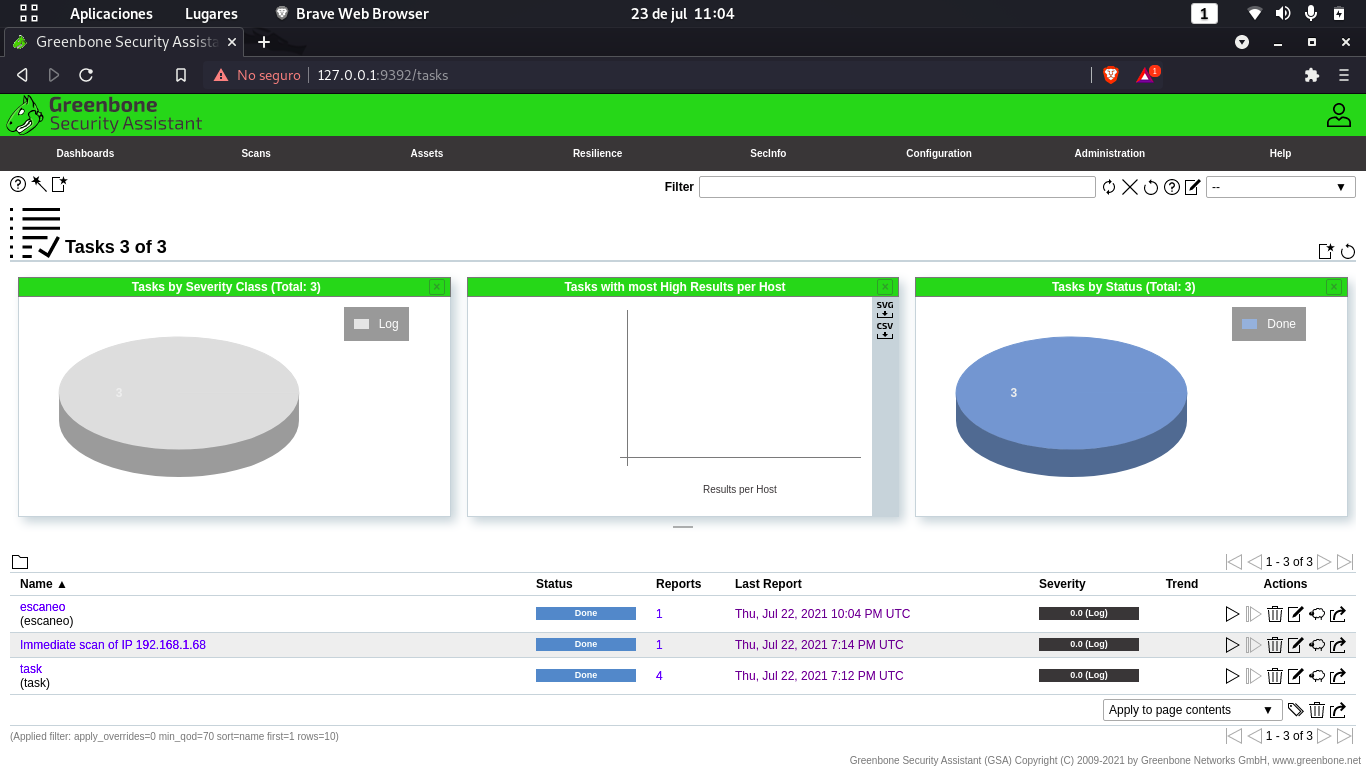

Para dar paso al escaneo hacemos click en start que se encuentra bajo la pestaña trend .

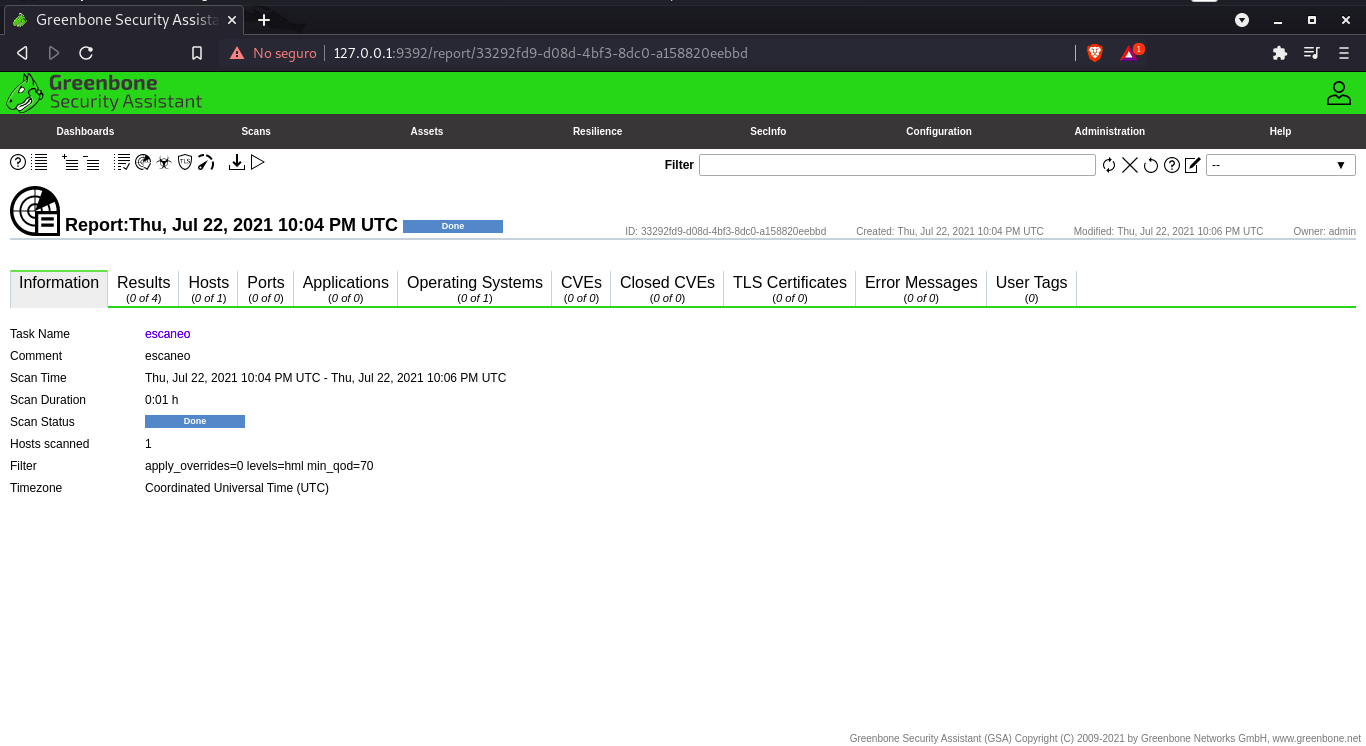

Para ver la lista de reportes damos click en la fecha y hora en la que iniciamos el escaneo justo debajo de la pestaña last report .

Escrito Por:

Pedro Columna

Security Engineer