22 de Octubre, 2021

22 de Octubre, 2021

Todos hemos utilizado en algún momento Google para realizar búsquedas pero qué pasa si quieres limitar el resultado a ciertos tipos de archivos, frases específicas o delimitar la búsqueda a un sitio en específico.

El Google hacking o Google dorking como también se le conoce es una técnica que implica el uso de operadores avanzados de Google para hacer búsquedas de elementos específicos en internet. Con esta técnica podemos encontrar información sensible,por ejemplo, páginas de inicio de sesión de administrador, correos electrónicos, sitios web vulnerables o simplemente optimizar tus búsquedas para encontrar mejores resultados.

Operadores Avanzados o Dorks

Para hacer Google hacking debemos conocer los operadores, estos son los principales:

- "" : Devuelve páginas que contienen exactamente las palabras entre comillas.

- intitle o allintitle : Busca las palabras especificadas en el título de la página.

- inurl o allinurl : Busca las palabras especificadas en la URL.

- intext : Busca las palabras en el cuerpo de la página.

- filetype : Busca archivos de un tipo en específico.

- site : Devuelve únicamente resultados del sitio web. (doc, xls, txt, PDF etc).

- link : Solo busca en páginas que tienen un link a una determinada web.

- cache : Mostrará cuál fue la última página cacheada por Google del sitio especificado.

Estos son los operadores más utilizados, veremos algunos ejemplos de combinaciones con estos operadores para realizar búsquedas interesantes; en este caso utilizaremos la página Exploit db, la cual cuenta con una base de datos de Google hacking que podrás encontrar aquí (link)

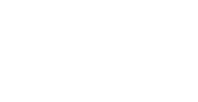

Páginas que contienen portales de inicio de sesión

inurl: "admin-login.php"

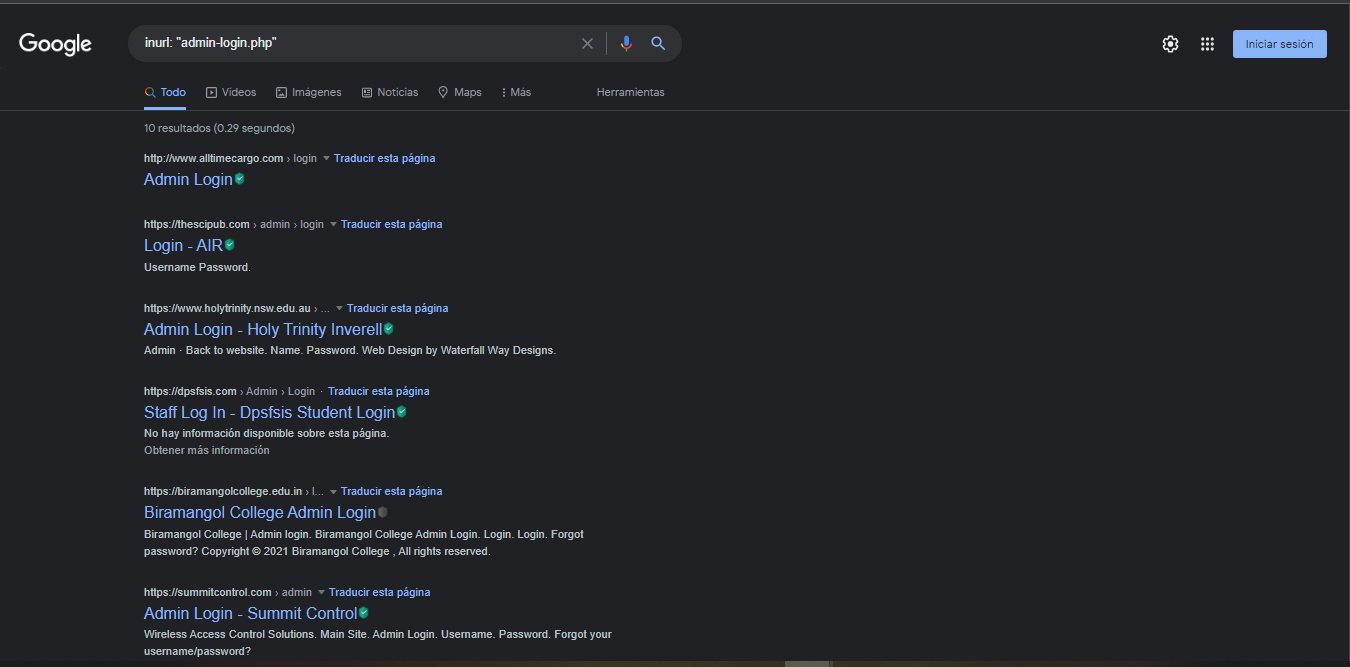

Sitios que exponen documentos internos

mail/u/0 filetype:pdf

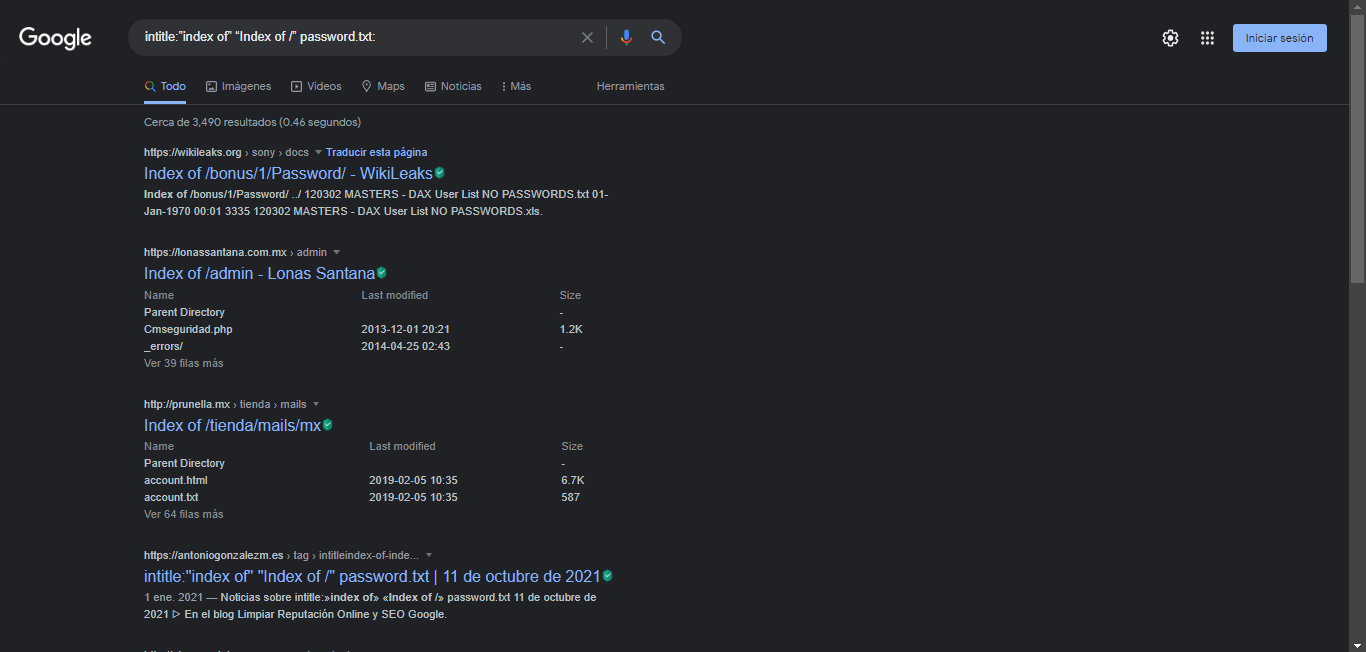

Servidores con un archivo llamado "password.txt"

intitle:”index of” “Index of /” password.txt:

Conclusión

El Google hacking es una técnica sencilla de utilizar, pero realmente poderosa y lo que vimos fue solo un pequeño ejemplo de la información sensible y expuesta que se puede recolectar en internet, con tan solo unos clicks así que vale la pena profundizar más sobre este tema, nos vemos en un siguiente artículo.

Escrito Por:

David Islas

Security Engineer